Wie werden Passwörter geknackt?

Sichere Passwörter benötigt jeder – egal ob für das E-Mail-Konto, als Bildschirmsperre auf dem Smartphone, Zugangspasswort bei Facebook oder das Anmelden auf dem heimischen PC. Doch nicht jedes Passwort ist auch sicher! Viele schützen nicht ausreichend, sondern machen es Hackern und Cyberkriminellen all zu einfach, auf deine Daten zuzugreifen. Wir zeigen, wie Angreifer vorgehen, wenn sie versuchen dein Passwort zu knacken.

Es gibt zwei Herangehensweisen

Um zu verstehen, warum du ein sicheres Passwort benötigst und wie du es am besten erstellst, musst du erst einmal verstehen wie ein Angreifer vorgeht, um dein Passwort zu knacken. Es gilt: Jedes Passwort kann irgendwann geknackt werden. Durch die praktischen Tricks versuchst du also die Zeit zu verlängern, die ein Angreifer zum Knacken benötigt. Das Passwort „Fußball“ kann in wenigen Sekunden geknackt werden. An „?Fu55bA77!“ muss ein Angreifer schon länger herumprobieren. Wie du ein sicheres Passwort erstellst, erklären wir in unserer Anleitung: Sicheres Passwort

Grundlegend hat ein Angreifer zwei verschiedene Herangehensweisen, um dein Passwort zu erhalten. Entweder bricht er auf dem Server eines Dienstanbieters ein oder du lieferst ihm dein Passwort einfach frei Haus. Wie genau das funktioniert, zeigen wir hier im Folgenden auf.

Darum ist ein starkes Passwort wichtig

- Ein einfaches Passwort kann in wenigen Sekunden geknackt werden

- Bei einem starken Passwort muss der Angreifer länger herumprobieren, um es zu knacken

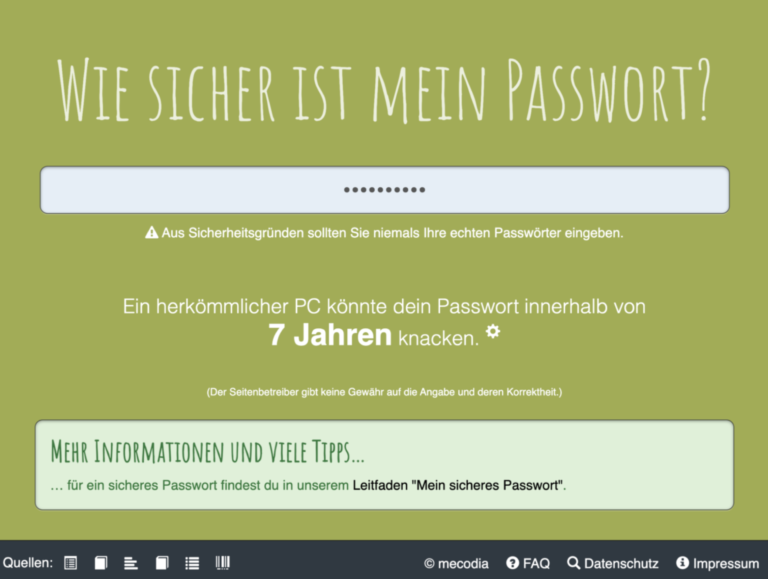

- Ob dein Passwort stark genug ist, kannst du auf unserer Seite CheckDeinPasswort.de herausfinden

- es gibt zwei verschiedene Herangehensweisen, denen sich ein Angreifer beim Passwortknacken bedienen kann

1. Offline-Cracking

Egal ob bei deinem E-Mail-Account, Online-Spielen oder in Social-Media-Profilen, von Facebook, Instagram und Co. – Bei jedem dieser Dienste legst du dir ein passwortgeschütztes Benutzerkonto zu.

Sicherlich hast du schon einmal von Hackerangriffen auf große Unternehmen gehört. Bei diesen Angriffen stehlen Hacker die Benutzerdaten auf dem Server des Anbieters. Dafür müssen die Angreifer jedoch eine Hürde bewältigen: dein Passwort. Dieses wird auf den meisten Servern nicht in Klartext gespeichert, sondern als sogenannter Hash verschlüsselt.

Ein Hash verschleiert dein Passwort, indem es mit Hilfe komplizierter mathematischer Funktionen in eine Zahlen-/Buchstabenfolge umgerechnet wird.

So werden deine Benutzerdaten auf den Dienst-Servern verschlüsselt:

- Dein Passwort zum Benutzerkonto wird auf den meisten Servern nicht im Klartext gespeichert

- Auf den Servern der meisten Dienste wird dein Passwort als sogenannter Hash verschlüsselt

- Ein Hash wird mittels komplizierter mathematischer Funktionen in eine Zahlen-/Buchstabenfolge umgerechnet

- Ein SHA-1-Hash für das Passwort F0ßbA77! sieht dann zum Beispiel so aus: e79e475d0fbc23a10e423c2e0f268a616727f2a8

Der Ablauf einer Anmeldung bei deinem Dienst ist also: Du gibst dein Passwort ein, aus dem eingegebenen Passwort wird ein Hash gebildet und dieser wird mit dem gespeicherten Hash auf dem Server verglichen. Stimmen die Hashs überein, dann wirst du angemeldet. Das Ziel des Angreifers ist es also deinen Hash zu berechnen. Das macht der Angreifer jedoch nicht auf dem Server deines Anbieters, sondern auf seinem eigenem Computer oder Mietserver. Deshalb nennt man das „Offline-Attacke“. Hat ein Angreifer deinen Hash erbeutet, dann muss er ihn noch entschlüsseln. Dafür kann er zwei Methoden nutzen.

Offline-Cracking – zwei Methoden:

- Ziel des Angreifers ist es, deinen Hash zu berechnen

- Da der Angreifer das von seinem eigenen PC oder einem Mietserver aus macht, nennt sich diese Herangehensweise “Offline-Attacke”

- Das Offline-Cracking bietet dem Angreifer zwei Methoden an: Die Brute-Force-Attack und die Dictionary-Attack

1.1 Brute-Force-Attack “Attacke der rohen Gewalt”

Egal ob bei deinem E-Mail-Account, Online-Spielen oder in Social-Media-Profilen, von Facebook, Instagram und Co. – Bei jedem dieser Dienste legst du dir ein passwortgeschütztes Benutzerkonto zu.

Sicherlich hast du schon einmal von Hackerangriffen auf große Unternehmen gehört. Bei diesen Angriffen stehlen Hacker die Benutzerdaten auf dem Server des Anbieters. Dafür müssen die Angreifer jedoch eine Hürde bewältigen: dein Passwort. Dieses wird auf den meisten Servern nicht in Klartext gespeichert, sondern als sogenannter Hash verschlüsselt.

Ein Hash verschleiert dein Passwort, indem es mit Hilfe komplizierter mathematischer Funktionen in eine Zahlen-/Buchstabenfolge umgerechnet wird.

1.2 Dictionary-Attack “Wörterbuch-Attacke”

Je länger das Passwort, desto schwerer ist für einen Angreifer die Berechnung deines Passworts mit der Brute-Force-Attack. Jedoch machen es viele Menschen den Angreifern unnötig einfach, indem sie simple Wörter benutzen. Passwörter wie „Frankfurt”, „Feuerwehr” oder „Passwort” sind keine Seltenheit.

Mit einer Brute-Force-Attacke dauert die Berechnung der Passwörter eine Weile. Daher nimmt sich der Angreifer Wörterbücher, Lexika oder Markenregister zur Hand und probiert alle Begriffe aus, die dort enthalten sind.

Nutzt du also ein Wort aus einem Wörterbuch oder zum Beispiel einen Markennamen wie “FC Bayern München”, so kann ein Angreifer dein Passwort innerhalb von Minuten knacken. Wichtig: Viele Namen von Schauspielern, Sängerinnen oder Sportlern sind auch eingetragene Marken! Eine Dictionary-Attack kann von Angreifern noch effektiver gestaltet werden.

Firmenpasswörter haben häufig eine Ähnlichkeit zum Namen oder Produkten der Firma. Deswegen ziehen die Angreifer – wie ein Spinne beim Netzbau – ihre Kreise über Internetseiten und sammeln dabei möglichst viele Informationen, die dann automatisch ausgewertet werden (“Spidering”). Das können auch persönliche Informationen sein (wie dein Wohnort oder Geburtsdatum), die ein Angreifer zum Beispiel in deinem Facebook- oder Instagram-Profil finden kann. Mit Kombinationen aus diesen Begriffen starten der Angreifer jetzt eine Dictionary-Attack.

Ein weiteres Problem: 17% der Menschen in Deutschland benutzen reale Namen als Passwort. Viele ergänzen die Namen dann lediglich noch mit einer 01 oder einem Ausrufezeichen. Aus dem Passwort „Berlin” wird dann einfach ein „Berlin01”. Das machen jedoch so viele Menschen, dass viele Angreifer die Informationen, die sie über Spidering erhalten haben, automatisch ergänzen. So werden zum Beispiel Name, Wohnort oder ein Produktname einfach noch um bestimmte Zahlen (01,10,123) ergänzt oder es werden Ausrufezeichen angehängt. Durch dieses intelligente Modifizieren von Spidering-Daten haben viele Angreifer einen großen Erfolg.

Offline-Cracking – zwei Methoden:

Brute-Force-Attack:

- An seinem eigenen Computer, versucht der Angreifer den Hash deines Passworts zu berechnen

- Für das Passwort “F0ßbA77” muss der Computer an den acht Stellen des Passworts so lange verschiedene Zeichen einsetzen, bis er das Passwort erraten hat

- Je länger dein Passwort ist, desto mehr Möglichkeiten muss der Angreifer berücksichtigen und braucht dafür schließlich länger, um das Passwort zu knacken

Dictionary-Attack:

- Durch das Benutzen von simplen Passwörtern, machst du es dem Angreifer leichter

- Mithilfe von Wörterbüchern, Lexika oder Markenregister kann der Angreifer solche simplen Passwörter schnell und einfach geknackt kriegen

- Hierfür können auch persönliche, öffentliche Informationen zur Hilfe herangezogen werden: zum Beispiel dein Wohnort oder Geburtsdatum (“Spidering”)

2. Das Aneignen von Passwörtern

Greift ein Angreifer auf den Server deines Anbieters zu, kannst du daran nichts ändern. Du kannst dich nur durch ein sicheres Passwort schützen, für dessen Berechnung der Angreifer zu lange benötigt.

Doch häufig verliert nicht der Anbieter, sondern der Benutzer selbst das Passwort. Durch eigenes Fehlverhalten können andere Menschen von deinem Passwort erfahren und es gegen dich einsetzen!

2.1 Soziale Manipulation

Bei dir sollten die Alarmglocken läuten, wenn dir Unbekannte, Unternehmen oder Freunde einen dubiosen Link schicken oder nach deinem Passwort fragen. Absender von E-Mails können leicht gefälscht werden. Über die seriös wirkende E-Mail wirst du auf eine gefälscht Webseite gelockt, die z.B. wie die echte Anmeldeseite deiner Bank aussieht. Hier darfst du niemals deine Anmeldedaten eingeben! Ansonsten bist du ein Phishing-Opfer geworden und auf eine vorgetäuschte Seite hereingefallen. Besonders dreist ist das Social Engineering. Über Internetdienste können recht einfach Telefonnummern vorgetäuscht werden. Wenn also im Büro auf einmal das Telefon klingelt und anscheinend die IT-Abteilung am Apparat ist: „Wir bräuchten nur kurz zum Einrichten Ihr Passwort”, dann können ein paar kritische Nachfragen nicht schaden!

Kurz gesagt: Ob per E-Mail oder am Telefon, traue keinem, der einfach so nach deinem Passwort fragt!

2.2 Malware / Schadprogramme

Unter Schadprogrammen versteht man ein Programm, welches dir häufig unbemerkt Schaden zufügen oder auch Daten stehlen kann. Häufig installieren sich Schadprogramme durch das blinde Surfen im Internet. Lädst du Software von nicht vertrauenswürdigen Seiten herunter, kann sich sehr schnell ein Virus, ein Wurm oder ein Trojanisches Pferd auf deinem Computer oder Smartphone einnisten. Diese wollen dein Gerät meist nicht einfach nur kaputt machen. Heutzutage geht es viel mehr um illegale Datengewinnung! So können einige dieser Schadprogramme deine Passwörter auslesen und sich ungebremst auf deinen Konten und Geräten bewegen. Deine Passwörter werden dann an einen Angreifer verschickt – ohne, dass du es bemerkst!

Lade deshalb Software nur auf vertrauenswürdigen Seiten, wie z.B. Chip Online herunter und aktualisiere laufend deinen Virenschutz auf dem Computer und auf dem Smartphone.

2.3 Shoulder-Surfing / Schulterblick-Methode

Shoulder Surfing ist wohl die einfachste, effektivste und häufigste Methode in deinem Umfeld. Ein Freund hat dir beim Eingeben deines Passworts über die Schulter geschaut oder kann sonstige Hinweise zu deinem Passwort einsehen. Hast du dein Passwort zum Beispiel auf einem Notizblatt an den Computer-Bildschirm geklebt, kann jeder Besucher dein Passwort einfach anschauen.

Das Shoulder Surfing hat also nicht mit IT-Wissen zu tun, sondern schlichtweg damit, ob jemand aufpasst während du unaufmerksam bist. Ähnlich ist das auch mit der Bildschirmsperre auf deinem Smartphone. Benutzt du dazu ein Muster, dass du nachzeichnen musst, dann ist das oft leicht zu durchschauen. Durch Fettrückstände deiner Haut auf deinem Display kann jeder dein Muster innerhalb von kürzester Zeit nachfahren, du könntest es ihm also auch gleich zeigen.

Unsere Tipps, für mehr Achtsamkeit beim eigenen Verhalten:

- Ob per E-Mail oder am Telefon – traue niemandem, der einfach so nach deinem Passwort verlangt oder fragt!

- Lade Software nur von vertrauenswürdigen, seriösen Seiten und Anbietern herunter und aktualisiere fortlaufend deinen Virenschutz auf den Geräten!

- Beim Eingeben von Passwörtern, achte stets auf deine Umgebung. Lasse dir während der Eingabe nicht über die Schulter blicken und notiere deine Passwörter nicht auf Zetteln – denn diese können verloren gehen oder ganz einfach von anderen eingesehen werden!

Check dein Passwort!

Du darfst nie vergessen, dass jedes Passwort irgendwann geknackt werden kann – egal wie lang es ist. Das dauert vielleicht eine Weile, aber 100% Schutz kann es nie geben.

Teste, wie sicher dein Passwort wirklich ist...

Wenn du testen möchtest, ob dein Passwort wirklich sicher ist, dann schau auf auf unserer Seite CheckDeinPasswort.de vorbei.